|

山田について:

1)キャプチャ画像:  2)表示の見方:

3)脅威の全HDD共有: ブラウザからアクセスするだけで 上の画像のようにCドライブルートから全て共有されます。つまり丸裸状態です。 IEのお気に入り、メールのやりとり、年賀状データ、仕事の書類、デジカメ写真、 人には見られたくないファイル…1つぐらいは心当たりがあると思います。 それら全てがインターネットに流出してしまいます。 流出したら最後、消すことは誰にも出来ません。永遠に残り続けます。 山田オルタナティブ(仮)は あなたの生活を脅かすかもしれない脅威のウイルスのです。 4)相互リンクについて: 感染者同士が相互リンクをつくり、行き来できるようになります。 ユーザーネームとアドレスがずらーっと書かれています。1MBを超えるhtmになることも。 しかし、その多くがリンク切れで繋がりません。ウイルス駆除済みの場合や 再起動によりIPが簡単に変わってしまうためです。(リンクチェックするには?) 相互リンクは2ch厨房板(http://tmp6.2ch.net/kitchen/)に 暗号化されたIPアドレスとユーザーネーム(宇宙語)を拾って作られていきます。 現在、宇宙語をエンコード出来るツールがあるため 面白半分で偽アドレスを載せる人がおり、 山田オルタナティブに感染していないYahoo!やGoogleがリンクされている場合があります。

5)宇宙語について: 山田オルタナティブに感染すると 暗号化されたユーザー名とアドレスを厨房板に自動で書き込みます。リンク集の元になるものです。 意味不明な文字の羅列なため宇宙語と呼ばれるようになりました。 →宇宙語 解析ツールはこちら

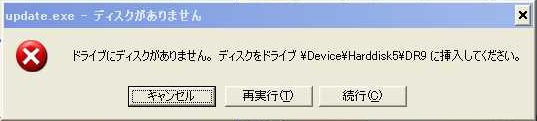

6)Mellバージョン: 現在確認されているバージョンは Mell-1-0.11、Mell-1-0.12、Mell-1-0.12A、Mell-1-0.12Bの四種類。 0.12はsearch、up、copy、catなどの項目が増えています。 しかしながらup、copy、catは機能していません。 バージョンの後ろに付いている"5"は現在5人アクセスしていることを表しています Mell-1-0.12には"5/10"など10人の制限が書かれています。 今後も亜種が増えると思われ、アンチウイルスソフトに対応が遅れると思われます。 注意していきましょう。 (※Mell-1-0.12Cが一時見つかりましたが、バージョン部分のバイナリをいじって故意に感染させた偽物だと考えられています) 7)ドライブにディスクがありません:  http://xxx.xxx.xxx:8080/A:/のようにアクセスすると 「ドライブにディスクがありません」とエラーダイアログが表示される。 通称:ドライブシュート(←元ネタはキャプテン翼?) これを利用して任意の文字。 例えば http://127.0.0.1:8080/A:/virus/ni/kansen/shiteruyo/ と打つと同じようにエラーが表示されると言う情報があるが、詳細不明。 ※ドライブシュートと山田砲とは別の物です。 8)名前の由来について: 友人の山田がメッセ(MSNメッセンジャー)でyoujo.exeを送ってきて感染したことが始まり。 山田ウイルスの誕生である。 その後、今までの山田ウイルスとは少し違う新たなウイルスが発見される。 新種のウイルスの感染者の多くが 【マブラブ オルタナティブ】(http://www.muvluv.com/alternative/)を所有していたため 感染源はこれではないか?と言う意味合いから この新種を「山田オルタナティブ」と名前が付けられた。 (※マブラブ以外に【おしかけスクランブル】(http://www.marigold.co.jp/marine/osirum/)の所有者も多い) 発売されてから間もないためウイルス制作者、または愉快犯が狙ってイメージファイル(iso)に混入させたと思われる。) もう一つは 今までの「山田ウイルス」を取ってかわる新しいウイルス(=Alternative)から来ている模様。 そして聞こえもいいのでスグに広まった模様。 また「山田オルタナティブ」は通称の名前です。 シマンテックでは「BackdoorTrojan」 トレンドマイクロでは「TROJ_DROPPER.AMI」と呼び、これでは解りにくく ウイルスを特定出来ないのでウイルス名には通称名が付くことがよくあります。 名前の付き方は「ウイルスの能力・系統」「バイナリの中の隠し文字」から大体付けられます。 なんと言っても覚えやすいのが大切です。 9)アドレスについて: http://localhost/ http://127.0.0.1/ http://127.0.0.1:80/ http://127.0.0.1:8000/ http://127.0.0.1:8080/ http://127.0.0.1/?cmd=ss スクリーンショット低画質 (※サーバーに優しい 基本はこちら) http://127.0.0.1/?cmd=ss&i=100 スクリーンショット 高画質 http://127.0.0.1/?cmd=link 相互リンク集 http://127.0.0.1/?cmd=node ノードに関わるもの(?) http://127.0.0.1/?cmd=search&s=sys.exe&k=1&j=0&i=0 検索 http://127.0.0.1/C:/ Cドライブにアクセス http://127.0.0.1/A:/ フロッピーにアクセス(中身が空の場合エラーダイアログ) 10)503 Service Unavailable: アクセスが集中して表示できない状態です。10人を超えていると思われます。 時間をおいてから再度アクセスしてください。 11)hostsについて: hostsはインターネットの地図帳のようなものでアクセスに重大に関わっているファイルです。 しかしその実態はメモ帳でも簡単に開け編集できるテキストです。 これを勝手に置き換えるウイルスが多く出現しています。山田ウイルスも例外ではありません とりあえずhostsファイルを開いてきましょう

その時【プログラムの選択】になるかもしれませんメモ帳を選んで開きましょう。

#より右側はコメントです。アクセスには影響しません。好き勝手に書き込んだり 一時的に無効にするのに便利です。 さて、通して見て127.0.0.1以下にも何か分からない数字がいっぱいありますか? もしあったらその行を消しても大丈夫です。消しちゃってください。 悪意をもった人がフィッシング詐欺に利用しようと嘘のアドレスをhostsに加えることもあります。 消してもインターネットに接続されなくなることはありません。 心配ならバックアップをとって消す。もしくは#をつけてコメントにすると良いでしょう。 またhostsを使って 悪質だと思われるサイトを接続不可にしてセキュリティを向上させる方法があります。 以下の行をコピーして127.0.0.1の下に追加するとJ-Wordを無効に出来ます。

j-wordにアクセスしに行こうとしても0.0.0.0に向かいアララ〜と迷子になるためです。 他にもおすすめのコードを公開しているサイトやツールがあるので よく調べた上で使ってみるといいと思います。 参考: アダルトサイト被害者対策の部屋(http://www.higaitaisaku.com/search.html) 12)svchost.exeについて: タスクマネージャーの中に自分で起動した覚えがないのに 幾つもの「svchost.exe」を見つけてウイルスじゃないの!?と驚くかもしれませんが Windowsのバックグラウンドで働いている裏子さんです。 利用しているサービスによって数は変わります。通常3〜10ほどです。 しかしこれと同じ名前のウイルスで紛れ込ませてある場合があります。 裏子さんなのかウイルスなのか確認する方法は タスクマネージャーでsvehost.exeの横にユーザー名かシステムかで判断します 【ユーザー名】がある場合ウイルスの可能性が非常に高いです。 すぐに[右クリック]-[プロセスの終了]してください。 場合によっては終了出来ない場合があります。 セーフモードで起動しなければいけないものもあり非常にやっかいです。 詳しくはこちらのサイトを参照してください。 http://winfaq.cool.ne.jp/ http://support.microsoft.com/default.aspx?scid=kb;ja;JP250320 13)updatenv.exeについて: FUJITSU FMVシリーズのPCに アップデートナビ(updatenv.exe)と言う名前の手軽に更新が行えるツールが入っているようです。 山田オルタナティブではありませんのでプロセスを切る必要はありません。

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||